Автор (режиссер): Udemy

Жанр: IT Безопасность

Описание:

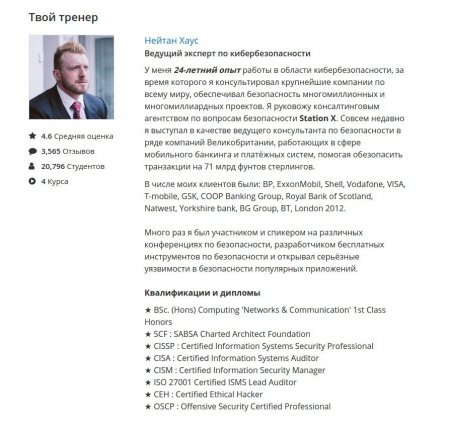

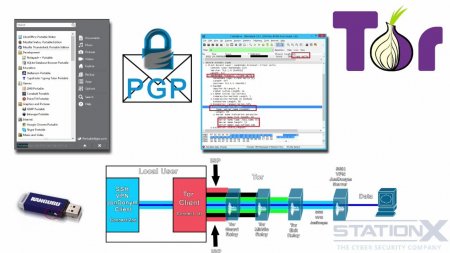

Изучи, как остановить хакеров, предотвратить слежку, анонимно серфить по сети и противостоять государственному надзору.

Получи набор практических навыков для противостояния любым онлайн угрозам, включая:продвинутых хакеров, системы слежки, вредоносные программы, уязвимости нулевото дня, наборы эксплойтов, киберпреступников и т.д

Пройди путь от новичка до эксперта при помощи этого легкого и доступного интенсивного курса.

Продолжительность: 04:08:39

Качество видео: PCRec

Видео: AVC/H.264, 1280x720, ~2469 Kbps

Аудио: AAC, 2 ch, 191 Kbps

"Полный курс по кибербезопасности" состоит из 4 томов.

Первый том "Секреты хакеров!", второй том "Сетевая безопасность!", третий том "Анонимный серфинг в сети!", четвёртый том "Защита рабочей станции!"

Первый том этого курса имеет название "Секреты хакеров!" и длится 11 часов 06 минут.

Перевод и озвучка первого тома поделена на 8 частей.

В данной раздаче находится перевод 1-7 части 1-го тома

24.09 - добавлена 4-я часть первого тома.

27.09 - добавлена 5-я часть первого тома.

01.10 - добавлена 6-я часть первого тома.

04.10 - добавлена 7-я часть первого тома.

Раздача ведётся путём добавления новых файлов; при каждом добавлении создаётся новый торрент. Чтобы начать докачку новых файлов, пользователям необходимо сделать следующее:

(1) остановить скачивание,

(2) удалить старый торрент у себя из клиента (имеющиеся файлы удалять не надо),

(3) скачать новый торрент и запустить его у себя в клиенте вместо старого, при этом указать клиенту путь в старую папку, куда и должно происходить скачивание новых файлов.

Ваш клиент при этом должен произвести хеширование (проверку) старой папки (если не производит сам - помогите ему сделать это), и будет докачивать только те файлы, которых у вас ещё нет. Старые файлы при этом не удаляются, а продолжают раздаваться!

Eсли вы уже удалили старые файлы, то предотвратить повторную закачку старых файлов можно, отжав галочку в соответствующих местах при запуске нового торрента. По возможности, желательно не удалять старые файлы как можно дольше, чтобы релизёр не только продолжал раздавать старые файлы, а смог сконцентрироваться на новых.

Содержание первой части курса:

Вступление:

автор проводит вступительную часть к своему курсу, а также рассказывает о токенах-ловушках, позволяющих обнаружить несанкционированный доступ к своему ПК, как их создать, настроить и протестировать их работу.

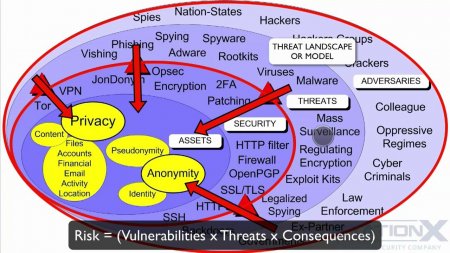

Познай себя - пространство угроз и уязвимостей:

приватность, анонимность и псевдо-анонимность,модель нулевого доверия,эшелонированная защита,безопасность/уязвимости/угрозы/злоумышленники,моделирование угроз, оценка рисков

Познай врага - текущее пространство угроз и уязвимостей:

баги/уязвимости,хакеры/крэкеры/киберпреступники,вредоносное программное обеспечение/вирусы/руткиты/средства удалённого администрирования, шпионское программное обеспечение/рекламное ПО/поддельные антивирусы/потенциально нежелательные программы/угонщики браузеров фишинг

БОНУС: в наличии есть 276-страничная книга на английском языке, которая идёт в качестве бонуса к первому тому курса. Содержание книги полностью дублирует содержание видео-курса. Формат PDF.

Содержание 2-ой части:

Спам и доксинг

Социальная инженерия — различные виды онлайн-мошенничества

Даркнет, тёмные рынки и наборы эксплойтов

Правительства стран, кибершпионаж и всякие секретные штуки

Регулирование шифрования государством, принуждение граждан к слабому уровню их информационной безопасности и легализация кибершпионажа

Доверие и бэкдоры

Цензура

Симметричное шифрование

Асимметричное шифрование

Содержание третьей части:

Хеш-функции

Цифровые подписи

Уровень защищенных cокетов (SSL) и безопасность транспортного уровня (TLS)

SSLStrip — инструмент для MITM-атаки на SSL и перехвата трафика

HTTPS (HTTP Secure)

Цифровые сертификаты

Центры сертификации ключей и HTTPS

End-to-End шифрование (E2EE)

Стеганография

Как происходят атаки на системы безопасности и шифрование

Настройка тестовой среды с использованием виртуальных машин

Содержание четвертой части

Настройка тестовой среды с использованием виртуальных машин

Vmware

Virtual box

Безопасность и приватность в операционных системах (Windows - Mac OS X)

Windows 10

Windows 7, 8 и 8.1

Mac

Содержание пятой части перевода

Безопасность и приватность в операционных системах (Linux)

Linux и Unix-подобные операционные системы

Linux - Debian

Linux - Debian 8 Jessie - проблема установки Дополнений гостевой ОС в Virtual box

Linux - OpenBSD и Arch Linux

Linux - Ubuntu

Уязвимости и баги в безопасности

Важность установки патчей

Накат патчей в Windows 7, 8, 8.1 и 10, автоматизация процессов

Критические обновления и "вторник патчей" Microsoft

Программа для обеспечения безопасности Personal Software Inspector (PSI) от Flexera

Накат патчей в Linux

Накат патчей на Mac

Накат патчей для браузеров и расширений: Firefox, Chrome, IE и Edge

Понижение привилегий угрозам безопасности в Windows 7, 8, 8.1 и 10

Социальная инженерия / нападение и защита в социальных сетях

Разглашение информации и стратегии обращения с идентификационными данными

Содержание шестой части перевода

Социальная инженерия / нападение и защита в социальных сетях

Подтверждение личности и регистрации

Одноразовые учетные записи электронной почты

Сервисы приема SMS-сообщений для подтверждения регистрации

Поведенческие меры защиты от угроз социального типа: фишинга, спама, мошенничества

Технические средства защиты от угроз социального типа

Домены безопасности: Физические / Виртуальные

Безопасность через изоляцию и компартментализацию

Физическая и аппаратная изоляция

Изменение MAC-адреса

Серийные номера "железа"

Виртуальная изоляция

Dual Boot / Совместное использование двух систем

Встроенные песочницы (Windows)

Изоляция приложений (Windows)

Содержание седьмой части перевода:

Безопасность через изоляцию и компартментализацию

Windows - песочницы и изоляция приложений - Sandboxie

Linux — песочницы и изоляция приложений

Mac — песочница Sandbox и изоляция приложений

Средства для виртуализации — уровень операционной системы (контейнеры/зоны) / уровень гипервизора / уровень аппаратного оборудования

Слабые места виртуальных машин — уязвимости гипервизоров / виртуальных машин, компрометация гостевой / хостовой операционных систем

Побег вредоносного программного обеспечения из виртуальной машины

Усиление защиты виртуальных машин

Операционная система для обеспечения анонимности Whonix — принципы работы, настройка параметров конфигурации

Whonix — изоляция потоков, торификация приложений, прозрачные прокси, SOCKS-прокси

Whonix — слабые места

К каждой части приложена книга с переводом на русский язык, полностью дублирующая содержание части. Формат PDF.

Скриншоты:

![Полный курс по кибербезопасности: Секреты хакеров! [Часть 1-7] (2017) Видеокурс](http://s019.radikal.ru/i632/1709/ef/317a34b344ba.jpg)

Скачать торрент файл

Скачать торрент файл PHP-Мастер. От теории до собственной CMS интернет-магазина (2018) PCRec

PHP-Мастер. От теории до собственной CMS интернет-магазина (2018) PCRec Видеокурс «57 практических фотошоп уроков для чайников» (2017) HDTVRip

Видеокурс «57 практических фотошоп уроков для чайников» (2017) HDTVRip Секреты создания шикарных фотокниг 2.0 (2016) Видеокурс

Секреты создания шикарных фотокниг 2.0 (2016) Видеокурс Основы фотографии (2016) Видеокурс

Основы фотографии (2016) Видеокурс Эксперт по Windows 10 (2016) Видеокурс

Эксперт по Windows 10 (2016) Видеокурс HTML5 и CSS3 с нуля до профи (2016) Видеокурс

HTML5 и CSS3 с нуля до профи (2016) Видеокурс