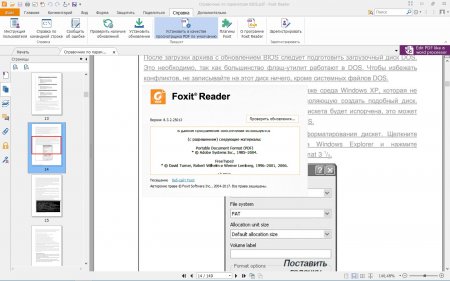

Версия программы: 8.3.2.25013

Официальный сайт: ссылка

Язык интерфейса: Русский, Английский и другие

Лечение: не требуется

Системные требования:

- Windows 7 / Windows 8 / Windows 10

- Процессор с частотой не менее 1,3 ГГц

- 1 ГБ свободного места на жестком диске

- Разрешение экрана 1024х768

- 512 МБ оперативной памяти (рекомендуется 1 ГБ или больше)

- Наличие статуса Citrix Ready® для работы с Citrix XenApp® 7.6.

- Microsoft Office® 2007 или более поздней версии (требуется для некоторых функций создания PDF)

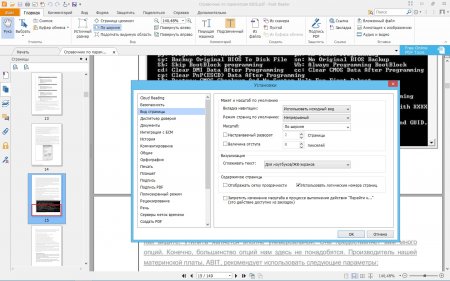

Описание:Foxit Reader - бесплатная быстрая и безопасная программа для просмотра документов формата PDF. Позволяет выделять и копировать текст в буфер обмена, а также производить поиск по тексту. Из неё исключены ненужные большинству пользователей опции, а основные возможности сохранены: позволяет открывать, просматривать, подписывать и распечатывать любые PDF-файлы. Программа имеет простой, практичный, дружественный интерфейс.

Выбор и копирование содержания текста PDF документа

Поиск по тексту документа

Удобная библиотека для поиска и управления PDF файлами

Быстрая скорость распечатки документов

Поддержка javascript

Поддержка различных плагинов

при запуске, программа немедленно начинает работать, без загрузки логотипа компании, имен авторов, и т.п.

может добавить к существующему PDF документу графические символы, выделенный текст, печатный текст и сделать примечания, а затем распечатать или сохранить документ вместе с этими аннотациями.

возможность преобразования PDF документа в простой текстовый файл

никогда не соединиться с интернетом без разрешения пользователя

Fixed an issue where Foxit Reader PDF Printer in version 8.3.1 failed to print certain items normally.

Addressed a potential issue where when the application is not running in Safe-Reading-mode, it could be exposed to command injection vulnerability with abusing the app.launchURL javascript call to execute a local program. (ZDI-CAN-4724)

Addressed a potential issue where when the application is not running in Safe-Reading-Mode, it could be exposed to an Arbitrary File Write vulnerability with abusing the this.saveAs function call to drop a file to the local file system. (ZDI-CAN-4518)

Addressed a potential issue where when the application is not running in Safe-Reading-Mode, it could be exposed to an Arbitrary Write vulnerability with abusing the createDataObject function call to create arbitrary executable file in the local file system.

Addressed a potential issue where when the application is not running in Safe-Reading-Mode, it could be exposed to command injection vulnerability with abusing the xfa.host.gotoURL function call to open arbitrary executable file. (ZDI-CAN-5030)

Скриншоты:

Скачать торрент файл

Скачать торрент файл Foxit Reader 9.0.1.1049 (2017) Multi / Русский

Foxit Reader 9.0.1.1049 (2017) Multi / Русский Foxit Reader 9.0.0.29935 RePack (& Portable) by D!akov

Foxit Reader 9.0.0.29935 RePack (& Portable) by D!akov Foxit Reader 8.2.1.6871 (2017) Multi / Русский

Foxit Reader 8.2.1.6871 (2017) Multi / Русский Adobe Acrobat Reader DC 2015.020.20039 (2016) Multi / Русский

Adobe Acrobat Reader DC 2015.020.20039 (2016) Multi / Русский Foxit Reader 8.0.6.909 (2016) Multi / Русский

Foxit Reader 8.0.6.909 (2016) Multi / Русский Foxit Reader 6.1.5.0624 RePack (& Portable) by D!akov

Foxit Reader 6.1.5.0624 RePack (& Portable) by D!akov